DESDE MANAOS, BRASIL

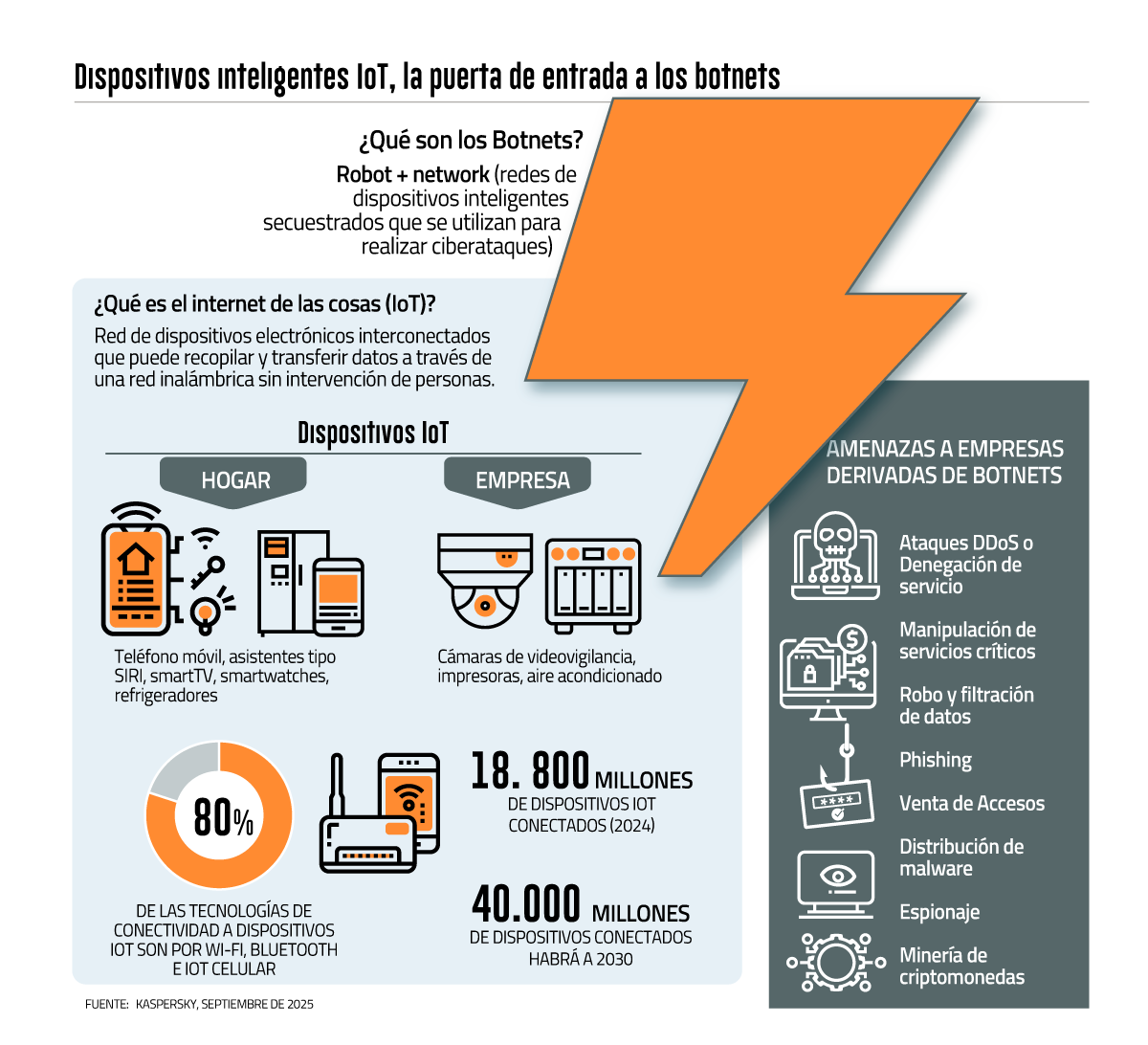

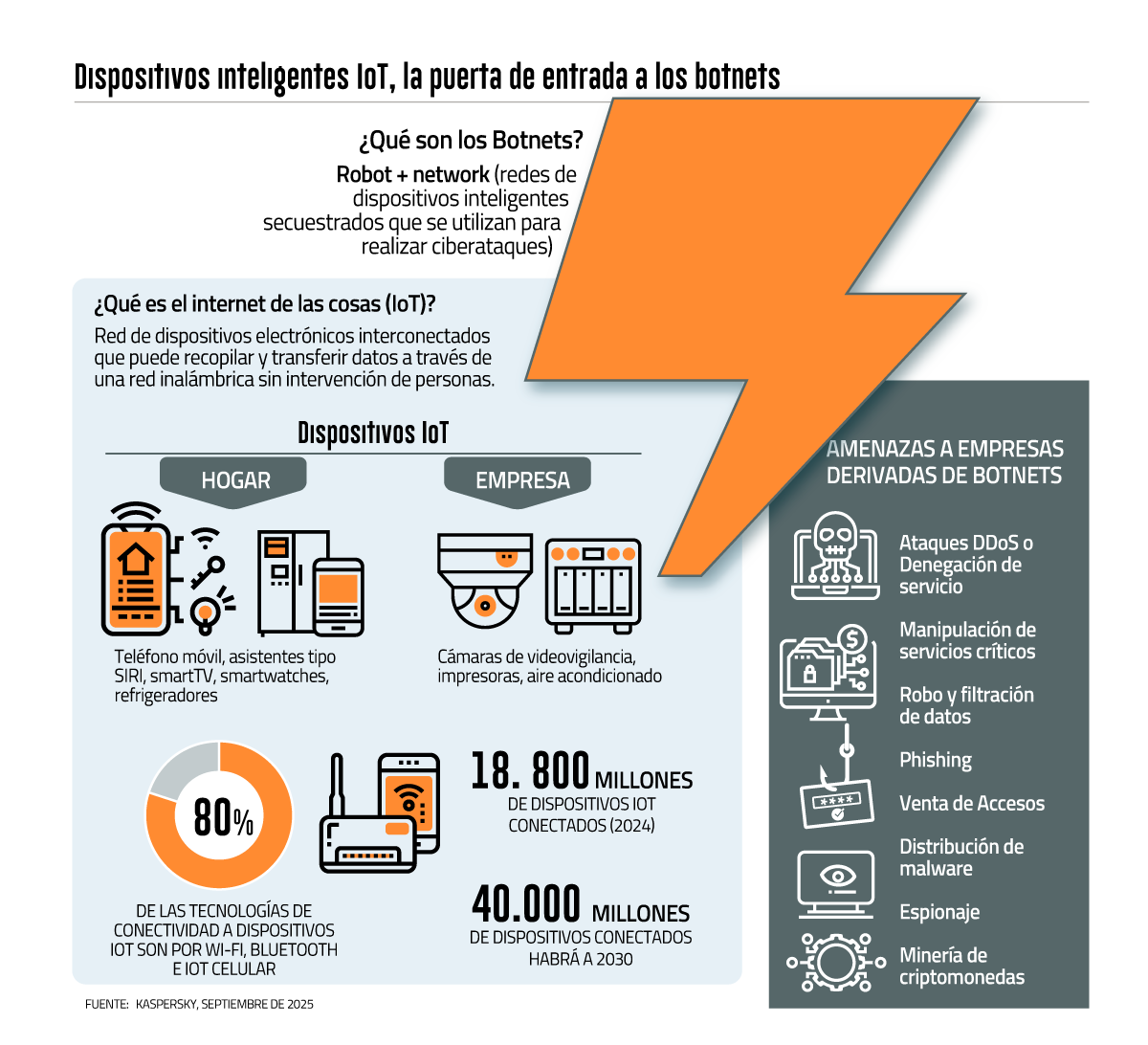

Los botnets son un concepto que nace a partir de dos palabras en inglés: bot (robot) y network (redes) y se definen como redes de dispositivos informáticos secuestrados que se utilizan para llevar a cabo diferentes estafas y ciberataques, principalmente a empresas, los cuales están aumentando debido al alza de los dispositivos inteligentes conectados -desde impresoras hasta termostatos- los que llegaron a 18.800 millones en el mundo a fines de 2024.

Este fue uno de los tópicos que abordó la investigadora de Seguridad Equipo Global de Investigación y Análisis (GReAT, su sigla en inglés) de Kaspersky, María Isabel Manjarrez, durante la Cyber Security Week que realizó la compañía global de ciberseguridad basada en Reino Unido, en Manaos (Brasil) en septiembre, quien señaló que los dispositivos del Internet de las Cosas (IoT) presentes en la casa y en las empresas pueden ser potenciales puertas de entrada a ciberataques.

En su presentación, y luego en entrevista con DF, la ingeniera en Telecomunicaciones y Sistemas Electrónicos del Instituto Tecnológico y de Estudios Superiores de Monterrey, comentó que GReAT identificó 10.620 dispositivos de IoT expuestos a ciberataques en todo el mundo, debido a que los ciberdelincuentes detectan sus vulnerabilidades para entrar a los sistemas de las empresas.

“Hay muchos dispositivos inteligentes conectados y esto va en alza, a 2030 tendremos 40 mil millones y esto da pie a muchos tipos de ataque. En las empresas, principalmente, denegación de servicio (DDoS), ataques de distribución de malware (software malicioso), phishing (técnicas de engaño para robar identidad o dinero) y spam, y también la venta de accesos, tanto en Latinoamérica, como en el mundo”, comentó Manjarrez.

También dijo que hay muchos dispositivos personales que se usan en la casa y en la oficina, los cuales están compartiendo datos corporativos con asistentes de voz o electrodomésticos. “Este conjunto es muy atractivo para los atacantes, porque son más puertas de entrada”, señaló.

Los botnets y el IoT

Manjarrez contó que hay botnets que partieron en 2001, como Kaiten o Qbot en 2008 que “siguen activos”. Muchos de estos usan fuentes de códigos abiertos, lo que propicia el desarrollo de nuevos botnets, “porque el atacante puede bajar el código, modificarlo y crear otro botnet. Y debido al crecimiento de los dispositivos conectados, estos van a seguir al alza”.

Entre los principales ataques que afectan a las empresas, la investigadora mencionó ataques de denegación de servicio (DDoS); manipulación de servicios críticos; venta de accesos, difusión de malware y la distribución de phishing y spam que propician la distribución de malware; robo y filtración de datos, hasta espionaje.

Si bien este tipo de ataques existen desde hace años, la investigadora levantó una alerta y afirmó que el aumento de los dispositivos conectados de IoT solo seguirá subiendo, lo que facilitará su propagación.

“Hemos visto ataques de este tipo principalmente en la industria automotriz, manufactura y alimentaria, es decir, de los procesos de empaque de alimentos que compramos en supermercados”, comentó.

Explicó que en el hogar, los dispositivos más susceptibles de ser atacados son los televisores inteligentes, los asistentes de voz, los de monitoreo de salud, incluso los smartwatches. Y en la oficina, más allá de las computadoras, las impresoras, las cafeteras, sensores de humo o sistemas de aire acondicionado.

Manjarrez ejemplificó con una empresa en Estados Unidos, en que ciberdelincuentes secuestraron datos a través de un acuario inteligente que regula la temperatura del agua que habían instalado en el casino. “Y aunque contaba con una VPN para protección, un backdoor (ataque de puerta trasera) les permitió extraer 10 GB de datos de los clientes”, contó.

Agregó que hay otros casos muy conocidos, como el ataque a un termostato inteligente que afectó a una empresa de retail, en el que los delincuentes, a través de este equipo, accedieron a la red y secuestraron datos corporativos

“Entran por cualquier dispositivo conectado que tenga vulnerabilidades, lo mismo ocurrió en otro caso, en que las cámaras de videovigilancia tenían una vulnerabilidad que nunca fue parchada y por ahí pudieron ingresar. Por eso se requiere mantener los dispositivos y aplicaciones por las que se conectan, actualizados y parchados”, afirmó.

Instagram

Instagram Facebook

Facebook LinkedIn

LinkedIn YouTube

YouTube TikTok

TikTok